Giungono ormai da ogni dove voci e richieste relative al dilagare dei virus che crittano dati e poi chiedono soldi per ridare accesso al tutto (“ransomware”)[1].

Qualche consiglio dunque per chi usa Windows…

Java e Flash sono i principali vettori di attacco. Non li ho installati da anni, e consiglio agli amici di rimuoverli. Se non vi servono, andate nel pannello di controllo e fate lo stesso. Se avete qualche esigenza legata alla pubblica amministrazione o simile che richiede Java, consiglio una macchina virtuale, oppure quantomeno di installare gli aggiornamenti Java ogniqualvolta vengono proposti. Senza Flash invece al massimo vi perdete qualche video su siti scadenti (i siti buoni da anni gestiscono HTML 5 e l’accesso tramite iOS, che è stato il precursore nell’eliminazione di Flash).

Un altro punto debole sono i mancati aggiornamenti di Windows. Al più tardi ogni secondo martedì del mese (quindi anche pochi minuti fa) Microsoft rilascia gli aggiornamenti importanti via Windows Update. Da installare, sempre. Anche aggiornamenti di programmi essenziali come Acrobat non vanno ignorati.

Non serve pagare o cercare lontano per trovare un buon antivirus: Windows Defender (ex Security Essentials) di Microsoft è un valido programma, ben integrato nel sistema e che non allarga la superficie di attacco [2] come fanno altri. Non ci sono inoltre conflitti di interesse o secondi fini: a Microsoft interessa per definizione la salute del proprio ecosistema. Per questo non tenta di vendere un antivirus sbandierando i più spaventevoli elenchi di cose “trovate”. Un antivirus non aggiornato è una falsa protezione (va deinstallato), e usarne due o tre non è sinonimo di sicurezza. Tutti gli antivirus hanno limitazioni di riconoscimento, per cui alla fine è l’utente prudente ad avere la meglio. Personalmente uso un antivirus diverso da Windows Defender solo in base a esigenze specifiche, per esempio quando qualcuno ha un danno ormai subito. Questa eventuale seconda opzione non deve essere in uso contemporaneamente alla prima, ma va lanciata da un altro sistema (per esempio operando su un disco smontato), o con avvio da DVD o simile. Attenzione a cercare su internet soluzioni ad hoc dopo che è emerso qualcosa: spesso si trova quello che si cerca, e chi ve lo propone lo sa bene (si rischia di peggiorare invece di risolvere).

Le ultime versioni di Windows isolano gli utenti in modo particolarmente efficace [3]. Per non vanificarne l’effetto protettivo, è indispensabile non lavorare con diritti di amministratore, o se lo fate non disabilitate o sottovalutate i messaggi di conferma “UAC” (quelli che scuriscono tutto intorno per chiedere funzioni di amministratore). Una maggioranza di eseguibili dannosi riesce a insidiarsi nel sistema proprio perché si concede anche solo per un attimo il diritto di amministratore a un programma sconosciuto. La paura non deve paralizzare nel senso di non consentire l’aggiornamento di programmi come Acrobat Reader o Java, ma non si può neanche aprire la porta a tutto il resto. Nel dubbio evitiamo anche di installare programmi “anti-pubblicità”, di “pulizia registry”, ecc.

Un sistema operativo moderno è una buona difesa. Se parliamo di versioni recenti (Windows 7-10) e sono stati considerati i punti precedenti, il livello di sicurezza è già al di sopra della media. I sistemi a 64 bit sono un po’ più robusti di quelli a 32 bit. Chi usa ancora Windows XP dovrebbe invece scollegarsi da internet, o trasferire il sistema in una macchina virtuale, ben isolata e facile da ripristinare.

L’utente informato è più tutelato e continua a formarsi. Tra gli intontimenti dei sistemi operativi degli ultimi anni c’è stato quello di nascondere i suffissi dei file, per cui non si capisce più con certezza se si ha a che fare con un file .txt, .pdf, .exe, ecc. Vadasi dunque nelle impostazioni delle cartelle, e si deselezioni l’opzione “Nascondi le estensioni per i tipi di file conosciuti” (“Folder Options/View/Hide extensions for known file types”).

Eccoci dunque al lancio di eseguibili dannosi. Può capitare di trovarli come allegato nella posta, o seguendo un indirizzo citato in un messaggio che sembrava familiare (99 volte su 100 li riconosciamo come malevoli, ma a volte arriva un messaggio che pare proprio legato a qualcosa che stavamo facendo o aspettando), o anche su una chiavetta USB trovata “per caso”. A cose fatte, è facile dire “non dovevi lanciarlo”. Anzi, se ve lo dice chi vi segue sul fronte dei sistemi, rispondetegli che è colpa sua e prendete nota della reazione… Si poteva dunque prevenire?

Da diversi anni Windows comprende delle protezioni configurabili (“Software Restriction Policies”, o, perfino per i bambini, “Parental Controls”) per cui si può impostare il sistema in modo da eseguire solo programmi installati da un utente amministrare nelle cartelle a ciò preposte (“Program Files”, ecc.) Per un utente normale (non amministratore) dovrebbe essere impossibile lanciare un eseguibile allegato a mail, o fuori dalle cartelle che hanno specifiche abilitazioni di esecuzione. È una generica questione di lancio di programmi eseguibili, non di antivirus per distinguere tra il Bene e il Male. Peccato che Microsoft non preimposti la cosa, ma almeno il bravo sistemista potrebbe farlo, insieme alla configurazione di aggiornamenti automatici, ecc.

Se vi capita uno dei virus citati all’inizio, nel momento in cui succede fate una foto allo schermo, staccate il cavo di rete e ibernate o spegnete il computer. L’ibernazione, salvando uno stato della memoria su file, potrebbe aiutare a preservare eventuali dettagli relativi alla crittazione, che in alcuni casi possono essere utili per il recupero dei dati.

Poi, considerate anche la possibilità di pagare, o almeno non eliminate le istruzioni, perché potreste cambiare idea. Un bitcoin non è una cifra enorme, e anche l’FBI consiglia di valutare di pagare se i dati proprio servono. Se il sistema è stato ripristinato e restano dati crittati, teneteli da parte, perché è probabile che in futuro ci siano strumenti gratuiti in grado di recuperarli [4].

Se avete un lavoro veramente importante e vi considerate un possibile obiettivo di attacco mirato, tocca lavorare su due macchine separate: una “vulnerabile” collegata a internet, e una rigorosamente non in linea. Sì, siamo proprio arrivati a questo punto. Quasi da mettersi il cappellino di carta stagnola in testa.

Per i viaggiatori: considerate che anche quando viaggiate all’estero, oltre ai soliti malintenzionati che potrebbero rubarvi il computer, in dogana hanno talvolta il diritto o la pretesa di leggere tutti i dati, e anche di arrestarvi se non date accesso. Il motivo magari è “buono”, tipo cercare in automatico materiale pedopornografico, ma la libertà intaccata è la vostra. Questo accade non solo in paesi che associamo a regimi oppressivi, ma anche in occidente (è successo in Canada, Israele, Gran Bretagna, ecc., perfino arrivando in treno). Viene spontaneo fondere questa considerazione con la precedente, e tenere un portatile per l’accesso a internet, con programmi magari meno sicuri, e con dati importanti e posta accessibili solo in remoto, e un PC fisso, eventualmente isolabile da internet, per le cose più importanti. E tanta carta stagnola.

Post Scriptum

A distanza di oltre un anno, il tema del “ransomware” resta più attuale che mai, e così anche quello di una alfabetizzazione informatica di base che aiuterebbe a ridurre incidenti che invece accadono fin troppo spesso.

Siamo a maggio 2017, e si sta diffondendo in questi giorni un’ondata di “ransomware” che va sotto il nome di “WannaCry” e “WannaCrypt”. I sistemi Windows che erano stati aggiornati negli ultimi due mesi non sono risultati vulnerabili, mentre gli altri sono potenzialmente esposti. Resta quindi valido il consiglio di lanciare Windows Update e installare tutto quello che viene proposto in tema di sicurezza, anche su qualche computer vecchio o lento che magari non viene aggiornato spesso.

Microsoft ha inoltre reso disponibile il relativo aggiornamento KB4012598 anche per Windows XP e Windows Server 2003, che non sono più coperti da Windows Update da un po’. Se avete questi sistemi, scaricate l’aggiornamento da qui.

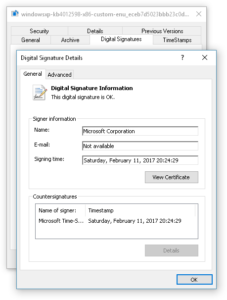

Una curiosità: le firme digitali del codice illustrano come gli aggiornamenti per i sistemi “vecchi”, rilasciati al pubblico solo il 12 maggio 2017 (pochi giorni dopo l’episodio “WannaCry”), fossero stati ultimati già l’11 febbraio 2017.

Questo testo è disponibile anche in lingua inglese, in una versione un po’ più strutturata:

Questo testo è disponibile anche in lingua inglese, in una versione un po’ più strutturata:

Bibliografia

1. Ransomware: Past, Present, and Future

Cisco Talos Blog, 2016

2. Joxean Koret

“Breaking Antivirus Software”

44CON, 2014

3. Vasily Bukasov e Dmitry Schelkunov

“Under the hood of modern HIPS-es and Windows access control mechanisms”

Defcon Russia 2014 (DCG #7812)

4. Lawrence Abrams

TeslaCrypt shuts down and Releases Master Decryption Key